|

|

Appunti delle lezioni, cheat sheet

Informatica e tecnologie dell'informazione. Cheat sheet: in breve, il più importante

Elenco / Appunti delle lezioni, cheat sheet Sommario

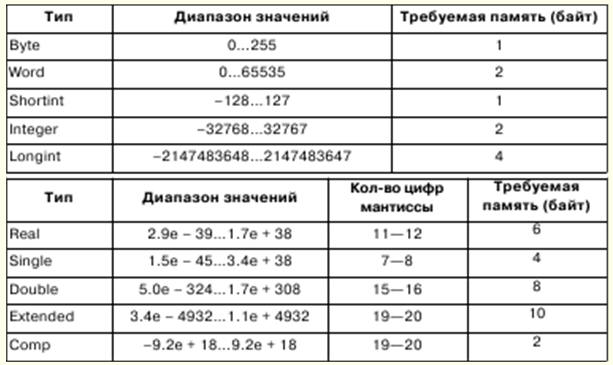

1. Informatica. Informazione Rappresentazione ed elaborazione/informazione. Sistemi numerici L'informatica è impegnata in una rappresentazione formalizzata degli oggetti e delle strutture delle loro relazioni in vari campi della scienza, della tecnologia e della produzione. Vari strumenti formali vengono utilizzati per modellare oggetti e fenomeni, come formule logiche, strutture dati, linguaggi di programmazione, ecc. In informatica, un concetto fondamentale come l'informazione ha diversi significati: 1) presentazione formale di forme informative esterne; 2) significato astratto dell'informazione, suo contenuto interno, semantica; 3) relazione dell'informazione con il mondo reale. Ma, di regola, l'informazione è intesa come il suo significato astratto: la semantica. Se vogliamo scambiare informazioni, abbiamo bisogno di punti di vista coerenti in modo che la correttezza dell'interpretazione non venga violata. Per fare ciò, l'interpretazione della rappresentazione delle informazioni viene identificata con alcune strutture matematiche. In questo caso, l'elaborazione delle informazioni può essere eseguita con metodi matematici rigorosi. Una delle descrizioni matematiche dell'informazione è la sua rappresentazione come funzione y = f(x,t) dov'è il momento, x è un punto in un campo in cui viene misurato il valore di y. A seconda dei parametri di funzione x e t, le informazioni possono essere classificate. Se i parametri sono grandezze scalari che assumono una serie continua di valori, l'informazione così ottenuta viene chiamata continua (o analogica). Se ai parametri viene assegnato un determinato passaggio di modifica, le informazioni vengono chiamate discrete. Le informazioni discrete sono considerate universali. L'informazione discreta è solitamente identificata con l'informazione digitale, che è un caso speciale di informazione simbolica di rappresentazione alfabetica. Un alfabeto è un insieme finito di simboli di qualsiasi natura. Molto spesso in informatica si verifica una situazione in cui i caratteri di un alfabeto devono essere rappresentati dai caratteri di un altro, cioè per effettuare un'operazione di codifica. Come ha dimostrato la pratica, l'alfabeto più semplice che consente di codificare altri alfabeti è binario, composto da due caratteri, che di solito sono indicati con 0 e 1. Usando n caratteri dell'alfabeto binario, puoi codificare 2n caratteri, e questo è sufficiente per codificare qualsiasi alfabeto. Il valore che può essere rappresentato da un simbolo dell'alfabeto binario è chiamato unità minima di informazione o bit. Sequenza di 8 bit - byte. Un alfabeto contenente 256 diverse sequenze a 8 bit è chiamato alfabeto di byte. Un sistema numerico è un insieme di regole per la denominazione e la scrittura di numeri. Esistono sistemi numerici posizionali e non posizionali. Il sistema numerico è chiamato posizionale se il valore della cifra del numero dipende dalla posizione della cifra nel numero. In caso contrario, è chiamato non posizionale. Il valore di un numero è determinato dalla posizione di queste cifre nel numero. 2. Rappresentazione di numeri in un computer. Concetto formalizzato di algoritmo I processori a 32 bit possono funzionare con un massimo di 232-1 RAM e gli indirizzi possono essere scritti nell'intervallo 00000000 - FFFFFFFF. Tuttavia, in modalità reale, il processore funziona con memoria fino a 220-1 e gli indirizzi rientrano nell'intervallo 00000 - FFFFF. I byte di memoria possono essere combinati in campi di lunghezza sia fissa che variabile. Una parola è un campo di lunghezza fissa composto da 2 byte, una doppia parola è un campo di 4 byte. Gli indirizzi di campo possono essere pari o dispari, con gli indirizzi pari che eseguono operazioni più velocemente. I numeri a virgola fissa sono rappresentati nei computer come numeri binari interi e la loro dimensione può essere 1, 2 o 4 byte. I numeri binari interi sono rappresentati in complemento a due. Il codice del complemento di un numero positivo è uguale al numero stesso e il codice del complemento di un numero negativo può essere ottenuto usando la seguente formula: x = 10n - \x\, dove n è la profondità in bit del numero. Nel sistema dei numeri binari, un codice aggiuntivo si ottiene invertendo i bit, ovvero sostituendo le unità con zeri e viceversa, e aggiungendo uno al bit meno significativo. Il numero di bit della mantissa determina la precisione della rappresentazione dei numeri, il numero di bit dell'ordine macchina determina l'intervallo di rappresentazione dei numeri in virgola mobile. Concetto formalizzato di algoritmo Un algoritmo può esistere solo se, allo stesso tempo, esiste un oggetto matematico. Il concetto formalizzato di algoritmo è connesso con il concetto di funzioni ricorsive, normali algoritmi di Markov, macchine di Turing. In matematica, una funzione è chiamata a valore singolo se, per qualsiasi insieme di argomenti, esiste una legge in base alla quale viene determinato un valore univoco della funzione. Un algoritmo può agire come tale; in questo caso la funzione si dice calcolabile. Le funzioni ricorsive sono una sottoclasse di funzioni calcolabili e gli algoritmi che definiscono il calcolo sono chiamati algoritmi di funzione ricorsiva complementare. In primo luogo, vengono fissate le funzioni ricorsive di base, per le quali l'algoritmo di accompagnamento è banale, non ambiguo; quindi vengono introdotte tre regole: operatori di sostituzione, ricorsione e minimizzazione, con l'aiuto dei quali si ottengono funzioni ricorsive più complesse sulla base di funzioni di base. Le funzioni di base e gli algoritmi di accompagnamento possono essere: 1) una funzione di n variabili indipendenti, identicamente uguale a zero. Quindi, se il segno della funzione è φn, allora indipendentemente dal numero di argomenti, il valore della funzione dovrebbe essere posto uguale a zero; 2) una funzione identica di n variabili indipendenti della forma Ψ ni. Quindi, se il segno della funzione è Ψ ni, allora il valore della funzione dovrebbe essere preso come valore dell'i-esimo argomento, contando da sinistra a destra; 3) Funzione λ di un argomento indipendente. Quindi, se il segno della funzione è λ, allora il valore della funzione dovrebbe essere preso come il valore che segue il valore dell'argomento. 3. Introduzione al linguaggio Pascal I simboli di base della lingua - lettere, numeri e caratteri speciali - costituiscono il suo alfabeto. Il linguaggio Pascal include il seguente insieme di simboli di base: 1) 26 lettere minuscole latine e 26 lettere maiuscole latine: 2) _ (sottolineatura); 3) 10 cifre: 0 1 2 3 4 5 6 7 8 9; 4) segni di operazioni: + - O / = <> < > <= >= := @; 5) delimitatori:., ( ) [ ] (..) { } (* *).. : ; 6) identificatori: ^ # $; 7) parole di servizio (riservate): ABSOLUTE, ASSEMBLER, AND, ARRAY, ASM, BEGIN, CASE, CONST, CONSTRUCTOR, DESTRUCTOR, DIV, DO, DOWNTO, ELSE, END, EXPORT, EXTERNAL, FAR, FILE, FOR, FORWARD, FUNZIONE, GOTO, IF, IMPLEMENTATION, IN, INDEX, HERITED, INLINE, INTERFACE, INTERRUPT, LABEL, LIBRERY, MOD, NAME, NIL, NEAR, NOT, OBJECT, OF, OR, PACKED, PRIVATE, PROCEDURE, PROGRAMMA, PUBBLICO, REGISTRAZIONE, RIPETIZIONE, RESIDENTE, IMPOSTAZIONE, SHL, SHR, STRING, THEN, TO, TYPE, UNIT, UNTIL, USI, VAR, VIRTUALE, WHILE, CON, XOR. Oltre a quelli elencati, l'insieme dei caratteri di base comprende uno spazio. C'è una regola in Pascal: il tipo è esplicitamente specificato nella dichiarazione di una variabile o di una funzione che ne precede l'uso. Il concetto di tipo Pascal ha le seguenti proprietà principali: 1) qualsiasi tipo di dato definisce un insieme di valori a cui appartiene una costante, che può assumere una variabile o un'espressione, oppure può produrre un'operazione o una funzione; 2) il tipo di valore dato da una costante, variabile o espressione può essere determinato dalla loro forma o descrizione; 3) ogni operazione o funzione richiede argomenti di tipo fisso e produce un risultato di tipo fisso. Esistono tipi di dati scalari e strutturati in Pascal. I tipi scalari includono tipi standard e tipi definiti dall'utente. I tipi standard includono i tipi intero, reale, carattere, booleano e indirizzo. I tipi interi definiscono costanti, variabili e funzioni i cui valori sono realizzati dall'insieme di numeri interi consentiti in un determinato computer. Pascal ha la seguente precedenza di operatore: