|

|

Appunti delle lezioni, cheat sheet

Banca dati. Appunti delle lezioni: in breve, il più importante

Elenco / Appunti delle lezioni, cheat sheet Sommario

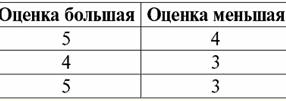

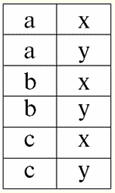

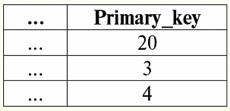

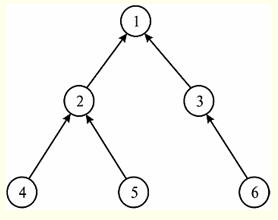

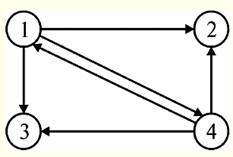

Lezione n. 1. Introduzione 1. Sistemi di gestione delle banche dati Sistemi di gestione di database (DBMS) sono prodotti software specializzati che consentono: 1) archiviare permanentemente quantità arbitrariamente grandi (ma non infinite) di dati; 2) estrarre e modificare in un modo o nell'altro tali dati memorizzati, mediante le cosiddette query; 3) creare nuovi database, ovvero descrivere le strutture logiche dei dati e impostarne la struttura, ovvero fornire un'interfaccia di programmazione; 4) accedere ai dati memorizzati da più utenti contemporaneamente (ossia fornire l'accesso al meccanismo di gestione delle transazioni). Di conseguenza, la banca dati sono dataset sotto il controllo dei sistemi di gestione. Ora i sistemi di gestione dei database sono i prodotti software più complessi sul mercato e ne costituiscono la base. In futuro, si prevede di condurre sviluppi su una combinazione di sistemi di gestione di database convenzionali con programmazione orientata agli oggetti (OOP) e tecnologie Internet. Inizialmente, i DBMS erano basati su gerarchico и modelli di dati di rete, cioè consentito di lavorare solo con strutture ad albero e grafo. Nel processo di sviluppo nel 1970, c'erano sistemi di gestione di database proposti da Codd (Codd), basati su modello di dati relazionali. 2. Banche dati relazionali Il termine "relazionale" deriva dalla parola inglese "relation" - "relationship". In senso matematico più generale (come ricorderete dal classico corso di algebra degli insiemi) отношение - è un set R = {(x1,..., Xn) | X1 ∈A1,...,Xn ∈ An}, dove un1,..., UNn sono gli insiemi che formano il prodotto cartesiano. In questo modo, rapporto R è un sottoinsieme del prodotto cartesiano degli insiemi: A1 x...xAn : R ⊆ A 1 x...xAn. Ad esempio, considera le relazioni binarie dell'ordine rigoroso "maggiore di" e "minore di" sull'insieme di coppie ordinate di numeri A 1 = LA2 = {3, 4, 5}: R> = {(3, 4), (4, 5), (3, 5)} ⊂ A1 x LA2; R< = {(5, 4), (4, 3), (5, 3)} ⊂ A1 x LA2. Queste relazioni possono essere presentate sotto forma di tabelle. Rapporto "maggiore di">:

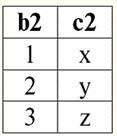

Rapporto "inferiore a" R<:

Pertanto, vediamo che nei database relazionali un'ampia varietà di dati è organizzata sotto forma di relazioni e può essere presentata sotto forma di tabelle. Si noti che queste due relazioni R> e R< non sono equivalenti tra loro, in altre parole le tabelle corrispondenti a queste relazioni non sono uguali tra loro. Pertanto, le forme di rappresentazione dei dati nei database relazionali possono essere diverse. Come si manifesta nel nostro caso questa possibilità di diversa rappresentazione? Relazioni R> e R< - questi sono insiemi e un insieme è una struttura non ordinata, il che significa che nelle tabelle corrispondenti a queste relazioni le righe possono essere scambiate. Ma allo stesso tempo, gli elementi di questi insiemi sono insiemi ordinati, nel nostro caso - coppie ordinate di numeri 3, 4, 5, il che significa che le colonne non possono essere scambiate. Pertanto, abbiamo dimostrato che la rappresentazione di una relazione (in senso matematico) come una tabella con un ordine arbitrario di righe e un numero fisso di colonne è una forma accettabile e corretta di rappresentazione delle relazioni. Ma se consideriamo le relazioni R> e R< dal punto di vista delle informazioni in essi contenute, è evidente che sono equivalenti. Pertanto, nei database relazionali, il concetto di "relazione" ha un significato leggermente diverso rispetto a una relazione in matematica generale. Vale a dire, non è correlato all'ordinamento per colonne in una forma tabellare di presentazione. Vengono invece introdotti i cosiddetti schemi di relazione "riga - intestazione di colonna", ovvero ad ogni colonna viene assegnata un'intestazione, dopo la quale possono essere scambiati liberamente. Ecco come apparirà la nostra relazione R> e R< in un database relazionale. Una stretta relazione di ordine (invece della relazione R>):

Una stretta relazione di ordine (invece della relazione R<):

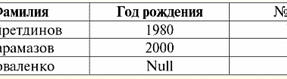

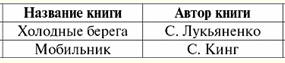

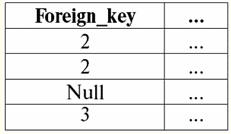

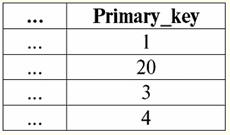

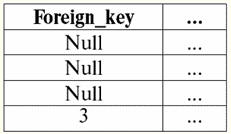

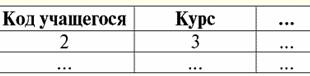

Entrambe le relazioni-tabelle ne ottengono una nuova (in questo caso, la stessa, poiché introducendo intestazioni aggiuntive abbiamo cancellato le differenze tra le relazioni R> e R<) titolo. Quindi, vediamo che con l'aiuto di un trucco così semplice come aggiungere le intestazioni necessarie alle tabelle, arriviamo alla conclusione che le relazioni R> e R< diventano equivalenti tra loro. Pertanto, concludiamo che il concetto di "relazione" in senso matematico generale e relazionale non coincide completamente, non sono identici. Attualmente, i sistemi di gestione di database relazionali costituiscono la base del mercato delle tecnologie dell'informazione. Ulteriori ricerche sono in corso nella direzione di combinare vari gradi del modello relazionale. Lezione 2. Dati mancanti Nei sistemi di gestione del database per il rilevamento dei dati mancanti sono descritti due tipi di valori: vuoto (o valori-vuoto) e non definito (o valori-nulli). In alcune pubblicazioni (per lo più commerciali), i valori Null sono talvolta indicati come valori vuoti o nulli, ma questo non è corretto. Il significato dei significati vuoto e indefinito è fondamentalmente diverso, quindi è necessario monitorare attentamente il contesto dell'uso di un particolare termine. 1. Valori vuoti (valori vuoti) valore vuoto è solo uno dei tanti valori possibili per alcuni tipi di dati ben definiti. Elenchiamo le più "naturali", immediate valori vuoti (ovvero valori vuoti che potremmo allocare da soli senza avere alcuna informazione aggiuntiva): 1) 0 (zero) - il valore null è vuoto per i tipi di dati numerici; 2) false (sbagliato) - è un valore vuoto per un tipo di dati booleano; 3) B'' - stringa di bit vuota per stringhe di lunghezza variabile; 4) "" - stringa vuota per stringhe di caratteri di lunghezza variabile. Nei casi precedenti, è possibile determinare se un valore è nullo o meno confrontando il valore esistente con la costante nulla definita per ogni tipo di dati. Ma i sistemi di gestione dei database, a causa degli schemi in essi implementati per l'archiviazione dei dati a lungo termine, possono funzionare solo con stringhe di lunghezza costante. Per questo motivo, una stringa vuota di bit può essere chiamata stringa di zeri binari. Oppure una stringa composta da spazi o qualsiasi altro carattere di controllo è una stringa vuota di caratteri. Ecco alcuni esempi di stringhe vuote di lunghezza costante: 1) B'0'; 2) B'000'; 3) ' '. Come puoi sapere se una stringa è vuota in questi casi? Nei sistemi di gestione di database, viene utilizzata una funzione logica per verificare la vacuità, ovvero il predicato IsEmpty(<espressione>), che letteralmente significa "mangiare vuoto". Questo predicato è in genere integrato nel sistema di gestione del database e può essere applicato a qualsiasi tipo di espressione. Se non esiste tale predicato nei sistemi di gestione del database, è possibile scrivere una funzione logica da soli e includerla nell'elenco di oggetti del database in fase di progettazione. Considera un altro esempio in cui non è così facile determinare se abbiamo un valore vuoto. Dati del tipo di data. Quale valore in questo tipo deve essere considerato un valore vuoto se la data può variare nell'intervallo da 01.01.0100. prima del 31.12.9999/XNUMX/XNUMX? Per fare ciò, nel DBMS viene introdotta una designazione speciale per costanti di data vuote {...}, se viene scritto il valore di questo tipo: {DD. MM. YY} o {YY. MM. DD}. Con questo valore, si verifica un confronto durante il controllo del valore di vuoto. È considerato un valore "completo" ben definito di un'espressione di questo tipo e il più piccolo possibile. Quando si lavora con i database, i valori null vengono spesso utilizzati come valori predefiniti o vengono utilizzati quando mancano i valori dell'espressione. 2. Valori indefiniti (Valori nulli) Parola Nullo usato per denotare valori indefiniti nelle banche dati. Per capire meglio quali valori si intendono indefiniti, si consideri una tabella che sia un frammento di un database:

Così, valore indefinito o Valore nullo - è: 1) valore sconosciuto, ma usuale, cioè applicabile. Ad esempio, il signor Khairetdinov, che è il numero uno nel nostro database, ha indubbiamente alcuni dati del passaporto (come una persona nata nel 1980 e un cittadino del paese), ma non sono noti, quindi non sono inclusi nel database . Pertanto, il valore Null verrà scritto nella colonna corrispondente della tabella; 2) valore non applicabile. Il signor Karamazov (n. 2 nel nostro database) semplicemente non può avere alcun dato sul passaporto, perché al momento della creazione di questo database o dell'inserimento dei dati in esso, era un bambino; 3) il valore di qualsiasi cella della tabella, se non possiamo dire se è applicabile o meno. Ad esempio, il signor Kovalenko, che occupa la terza posizione nel nostro database, non conosce l'anno di nascita, quindi non possiamo dire con certezza se ha o meno i dati del passaporto. E di conseguenza, i valori di due celle nella riga dedicata al Sig. Kovalenko saranno Null-value (la prima - in quanto sconosciuta in genere, la seconda - come valore la cui natura è sconosciuta). Come qualsiasi altro tipo di dati, anche i valori Null hanno determinati proprietà. Ne elenchiamo i più significativi: 1) nel tempo, la comprensione del valore Null può cambiare. Ad esempio, per il signor Karamazov (n. 2 nel nostro database) nel 2014, ovvero, al raggiungimento della maggiore età, il valore Null cambierà in un valore specifico e ben definito; 2) Il valore Null può essere assegnato a una variabile oa una costante di qualsiasi tipo (numerica, stringa, booleana, data, ora, ecc.); 3) il risultato di qualsiasi operazione su espressioni con valori Null come operandi è un valore Null; 4) Fanno eccezione alla regola precedente le operazioni di congiunzione e disgiunzione nelle condizioni delle leggi di assorbimento (per maggiori dettagli sulle leggi di assorbimento si veda il paragrafo 4 della lezione n. 2). 3. Valori nulli e regola generale per la valutazione delle espressioni Parliamo di più delle azioni su espressioni contenenti valori Null. La regola generale per la gestione dei valori Null (che il risultato delle operazioni sui valori Null è un valore Null) si applica alle seguenti operazioni: 1) all'aritmetica; 2) alle operazioni di negazione, congiunzione e disgiunzione bit per bit (salvo leggi di assorbimento); 3) alle operazioni con stringhe (ad esempio concatenazione - concatenazione di stringhe); 4) alle operazioni di confronto (<, ≤, ≠, ≥, >). Diamo esempi. Come risultato dell'applicazione delle seguenti operazioni, si otterranno valori Null: 3 + Null, 1/ Null, (Ivanov' + '' + Null) ≔ Null Qui, invece della solita uguaglianza, usiamo operazione di sostituzione "≔" a causa della natura speciale dell'utilizzo dei valori Null. Di seguito, questo carattere verrà utilizzato anche in situazioni simili, il che significa che l'espressione a destra del carattere jolly può sostituire qualsiasi espressione dall'elenco a sinistra del carattere jolly. La natura dei valori Null spesso fa sì che alcune espressioni producano un valore Null invece del null previsto, ad esempio: (x - x), y * (x - x), x * 0 ≔ Null quando x = Null. Il fatto è che sostituendo, ad esempio, il valore x = Null nell'espressione (x - x), otteniamo l'espressione (Null - Null) e la regola generale per calcolare il valore dell'espressione contenente valori Null entra in vigore e le informazioni sul fatto che qui il valore Null corrisponde alla stessa variabile vengono perse. Possiamo concludere che quando si calcolano operazioni diverse da quelle logiche, i valori Null vengono interpretati come inapplicabile, e quindi anche il risultato è un valore Null. L'uso dei valori Null nelle operazioni di confronto porta a risultati non meno inaspettati. Ad esempio, le seguenti espressioni producono anche valori Null invece dei valori booleani previsti True o False: (Null < Null); (Nullo ≤ nullo); (Null = Null); (Null ≠ Null); (Null > Null); (Null ≥ Null) ≔ Null; Pertanto, concludiamo che è impossibile dire che un valore Null sia uguale o non uguale a se stesso. Ogni nuova occorrenza di un valore Null viene trattata come indipendente e ogni volta i valori Null vengono trattati come diversi valori sconosciuti. In questo, i valori Null sono fondamentalmente diversi da tutti gli altri tipi di dati, perché sappiamo che era sicuro dire di tutti i valori passati in precedenza e dei loro tipi che sono uguali o non uguali tra loro. Quindi vediamo che i valori Null non sono i valori delle variabili nel solito senso della parola. Pertanto, diventa impossibile confrontare i valori di variabili o espressioni contenenti valori Null, poiché di conseguenza non riceveremo i valori booleani True o False, ma valori Null, come nei seguenti esempi: (x < Null); (X ≤ nullo); (x=Nulla); (x ≠ Nullo); (x > nullo); (x ≥ Nullo) ≔ Nullo; Pertanto, per analogia con valori vuoti, per controllare un'espressione per valori Null, è necessario utilizzare un predicato speciale: IsNull(<espressione>), che letteralmente significa "è Nullo". La funzione booleana restituisce True se l'espressione contiene Null o è Null e False in caso contrario, ma non restituisce mai Null. Il predicato IsNull può essere applicato a variabili ed espressioni di qualsiasi tipo. Quando applicato a espressioni di tipo vuoto, il predicato restituirà sempre False. Per esempio:

Quindi, in effetti, vediamo che nel primo caso, quando il predicato IsNull è stato preso da zero, l'output è risultato essere False. In tutti i casi, compreso il secondo e il terzo, quando gli argomenti della funzione logica risultavano uguali al valore Null, e nel quarto caso, quando l'argomento stesso era inizialmente uguale al valore Null, il predicato restituiva True. 4. Valori nulli e operazioni logiche Tipicamente, solo tre operazioni logiche sono supportate direttamente nei sistemi di gestione del database: negazione ¬, congiunzione & e disgiunzione ∨. Le operazioni di successione ⇒ e di equivalenza ⇔ sono espresse in termini di esse mediante sostituzioni: (x ⇒ y) ≔ (¬x ∨ y); (x ⇔ y) ≔ (x ⇒ y) & (y ⇒ x); Si noti che queste sostituzioni vengono completamente conservate quando si utilizzano valori Null. È interessante notare che, utilizzando l'operatore di negazione "¬" qualsiasi operazione congiunzione e o disgiunzione ∨ può essere espressa l'una attraverso l'altra come segue: (x e y) ≔¬ (¬x ∨¬y); (x ∨ y) ≔ ¬(¬x & ¬y); Queste sostituzioni, così come le precedenti, non sono influenzate dai valori Null. E ora daremo le tavole di verità delle operazioni logiche di negazione, congiunzione e disgiunzione, ma oltre ai soliti valori Vero e Falso, utilizziamo anche il valore Nullo come operandi. Per comodità, introduciamo la seguente notazione: invece di True, scriveremo t, invece di False - f, e invece di Null - n. 1. negazione xx.

Vale la pena notare i seguenti punti interessanti relativi all'operazione di negazione utilizzando valori Null: 1) ¬¬x ≔ x - la legge della doppia negazione; 2) ¬Null ≔ Null - Il valore Null è un punto fisso. 2. Congiunzione x & y.

Anche questa operazione ha le sue proprietà: 1) x & y ≔ y & x - commutatività; 2) x & x ≔ x - idempotenza; 3) False & y ≔ False, qui False è un elemento assorbente; 4) Vero & y ≔ y, qui Vero è l'elemento neutro. 3. Disgiunzione x ∨ y.

caratteristiche: 1) x ∨ y ≔ y ∨ x - commutatività; 2) x ∨ x ≔ x - idempotenza; 3) False ∨ y ≔ y, qui False è l'elemento neutro; 4) Vero ∨ y ≔ Vero, qui Vero è un elemento assorbente. Un'eccezione alla regola generale sono le regole per il calcolo delle operazioni logiche congiunzione & e disgiunzione ∨ nelle condizioni di azione leggi di assorbimento: (Falso & y) ≔ (x & Falso) ≔ Falso; (Vero ∨ y) ≔ (x ∨ Vero) ≔ Vero; Queste regole aggiuntive sono formulate in modo che quando si sostituisce un valore Null con False o True, il risultato non dipenda comunque da questo valore. Come mostrato in precedenza per altri tipi di operazioni, l'utilizzo di valori Null nelle operazioni booleane può anche comportare valori imprevisti. Ad esempio, la logica a prima vista è violata la legge dell'esclusione dei terzi (x ∨ ¬x) e la legge della riflessività (x = x), poiché per x ≔ Null si ha: (x ∨ ¬x), (x = x) ≔ Nullo. Le leggi non vengono applicate! Questo è spiegato nello stesso modo di prima: quando un valore Null viene sostituito in un'espressione, l'informazione che questo valore è riportato dalla stessa variabile viene persa e la regola generale per lavorare con i valori Null entra in vigore. Pertanto, concludiamo: quando si eseguono operazioni logiche con valori Null come operando, questi valori sono determinati dai sistemi di gestione del database come applicabile ma sconosciuto. 5. Valori nulli e controllo delle condizioni Quindi, da quanto precede, possiamo concludere che nella logica dei sistemi di gestione dei database non ci sono due valori logici (Vero e Falso), ma tre, perché il valore Null è anche considerato come uno dei possibili valori logici. Questo è il motivo per cui viene spesso indicato come il valore sconosciuto, il valore sconosciuto. Tuttavia, nonostante ciò, nei sistemi di gestione dei database viene implementata solo la logica a due valori. Pertanto, una condizione con un valore Null (una condizione non definita) deve essere interpretata dalla macchina come True o False. Per impostazione predefinita, il linguaggio DBMS riconosce una condizione con un valore Null come False. Lo illustriamo con i seguenti esempi di implementazione delle istruzioni condizionali If e While nei sistemi di gestione dei database: Se P allora A, altrimenti B; Questa voce significa: se P restituisce True, viene eseguita l'azione A e se P restituisce False o Null, viene eseguita l'azione B. Ora applichiamo l'operazione di negazione a questo operatore, otteniamo: Se ¬P allora B altrimenti A; A sua volta, questo operatore significa quanto segue: se ¬P restituisce True, viene eseguita l'azione B e se ¬P restituisce False o Null, verrà eseguita l'azione A. E ancora, come possiamo vedere, quando appare un valore Null, incontriamo risultati inaspettati. Il punto è che le due istruzioni If in questo esempio non sono equivalenti! Sebbene uno di essi sia ottenuto dall'altro negando la condizione e riordinando i rami, cioè con l'operazione standard. Tali operatori sono generalmente equivalenti! Ma nel nostro esempio, vediamo che il valore Null della condizione P nel primo caso corrisponde al comando B, e nel secondo - A. Consideriamo ora l'azione dell'istruzione condizionale while: Mentre P fa A; B; Come funziona questo operatore? Finché P è Vero, l'azione A verrà eseguita e non appena P è Falso o Null, verrà eseguita l'azione B. Ma i valori Nulli non sono sempre interpretati come Falsi. Ad esempio, nei vincoli di integrità, le condizioni non definite vengono riconosciute come True (i vincoli di integrità sono condizioni che vengono imposte ai dati di input e ne garantiscono la correttezza). Questo perché in tali vincoli dovrebbero essere rifiutati solo dati deliberatamente falsi. E ancora, nei sistemi di gestione dei database, c'è uno speciale funzione di sostituzione IfNull(vincoli di integrità, True), con cui è possibile rappresentare in modo esplicito valori Null e condizioni non definite. Riscriviamo le istruzioni condizionali If e While usando questa funzione: 1) Se IfNull ( P, False) allora A altrimenti B; 2) Mentre IfNull(P, False) fa A; B; Quindi, la funzione di sostituzione IfNull(espressione 1, espressione 2) restituisce il valore della prima espressione se non contiene un valore Null e il valore della seconda espressione in caso contrario. Va notato che non vengono imposte restrizioni al tipo di espressione restituita dalla funzione IfNull. Pertanto, utilizzando questa funzione, è possibile ignorare in modo esplicito qualsiasi regola per l'utilizzo dei valori Null. Lezione 3. Oggetti di dati relazionali 1. Requisiti per la forma tabellare di rappresentazione delle relazioni 1. Il primissimo requisito per la forma tabellare della rappresentazione delle relazioni è la finitezza. Lavorare con tabelle infinite, relazioni o qualsiasi altra rappresentazione e organizzazione dei dati è scomodo, lo sforzo impiegato è raramente giustificato e, inoltre, questa direzione ha poca applicazione pratica. Ma oltre a questo, abbastanza scontato, ci sono altri requisiti. 2. L'intestazione della tabella che rappresenta la relazione deve necessariamente consistere in una riga, l'intestazione delle colonne, e con nomi univoci. Non sono consentite intestazioni multilivello. Ad esempio, questi:

Tutte le intestazioni multilivello vengono sostituite da intestazioni a livello singolo selezionando le intestazioni appropriate. Nel nostro esempio, la tabella dopo le trasformazioni specificate sarà simile a questa:

Vediamo che il nome di ogni colonna è univoco, quindi possono essere scambiati a piacere, ovvero il loro ordine diventa irrilevante. E questo è molto importante perché è la terza proprietà. 3. L'ordine delle righe dovrebbe essere irrilevante. Tuttavia, anche questo requisito non è strettamente restrittivo, poiché qualsiasi tabella può essere facilmente ridotta alla forma richiesta. Ad esempio, puoi inserire una colonna aggiuntiva che determinerà l'ordine delle righe. In questo caso, nulla cambierà dalla permutazione delle linee. Ecco un esempio di tale tabella:

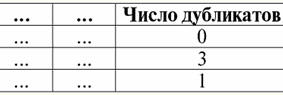

4. Non ci dovrebbero essere righe duplicate nella tabella che rappresentano la relazione. Se ci sono righe duplicate nella tabella, questo può essere facilmente risolto introducendo una colonna aggiuntiva responsabile del numero di duplicati di ciascuna riga, ad esempio:

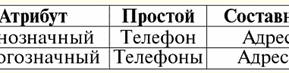

Anche la seguente proprietà è abbastanza attesa, perché è alla base di tutti i principi di programmazione e progettazione di database relazionali. 5. I dati in tutte le colonne devono essere dello stesso tipo. E inoltre, devono essere di tipo semplice. Spieghiamo cosa sono i tipi di dati semplici e complessi. Un tipo di dati semplice è uno i cui valori di dati non sono compositi, ovvero non contengono parti costituenti. Pertanto, nelle colonne della tabella non devono essere presenti né elenchi, né array, né alberi, né oggetti compositi simili. Tali oggetti sono tipo di dati compositi - nei sistemi di gestione di database relazionali, essi stessi sono presentati sotto forma di tabelle-relazioni indipendenti. 2. Domini e attributi Domini e attributi sono concetti di base nella teoria della creazione e della gestione dei database. Spieghiamo di cosa si tratta. Formalmente, dominio di attributo (indicato Dom(a)), dove a è un attributo, è definito come l'insieme di valori validi dello stesso tipo dell'attributo corrispondente a. Questo tipo deve essere semplice, ovvero: dom(a) ⊆ {x | tipo(x) = tipo(a)}; Attributo (indicato con a) è a sua volta definito come una coppia ordinata composta dall'attributo name name(a) e dall'attributo domain dom(a), ovvero: a = (nome(a): dom(a)); Questa definizione usa ":" invece del solito "," (come nelle definizioni di coppia ordinate standard). Questo viene fatto per enfatizzare l'associazione del dominio dell'attributo e del tipo di dati dell'attributo. Ecco alcuni esempi di attributi diversi: а1 = (Corso: {1, 2, 3, 4, 5}); а2 = (MassaKg: {x | tipo(x) = reale, x 0}); а3 = (LunghezzaSm: {x | tipo(x) = reale, x 0}); Si noti che gli attributi a2 e a3 i domini corrispondono formalmente. Ma il significato semantico di questi attributi è diverso, perché confrontare i valori di massa e lunghezza non ha senso. Pertanto, un dominio di attributo è associato non solo al tipo di valori validi, ma anche a un significato semantico. Nella forma tabellare di una relazione, l'attributo viene visualizzato come intestazione di colonna nella tabella e il dominio dell'attributo non è specificato, ma è implicito. Si presenta così:

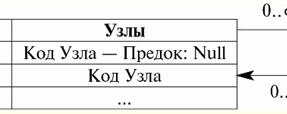

È facile vedere che qui ciascuno dei titoli a1, un2, un3 colonne di una tabella che rappresentano una relazione è un attributo separato. 3. Schemi di relazioni. Tuple con valore denominato Nella teoria e nella pratica del DBMS, i concetti di uno schema di relazione e di un valore denominato di una tupla su un attributo sono fondamentali. Portiamoli. Schema di relazione (indicato S) è definito come un insieme finito di attributi con nomi univoci, ovvero: S = {a | un ∈ S}; In ogni tabella che rappresenta una relazione, tutte le intestazioni di colonna (tutti gli attributi) vengono combinate nello schema della relazione. Determina il numero di attributi in uno schema di relazione grado di esso relazioni ed è indicato come cardinalità dell'insieme: |S|. Uno schema di relazioni può essere associato a un nome di schema di relazioni. In una forma tabellare di rappresentazione delle relazioni, come puoi facilmente vedere, lo schema delle relazioni non è altro che una riga di intestazioni di colonna.

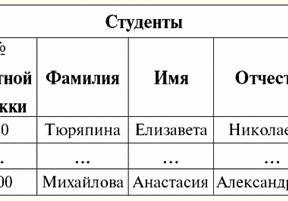

S = {a1, un2, un3, un4} - schema di relazione di questa tabella. Il nome della relazione viene visualizzato come intestazione schematica della tabella. In formato testo, lo schema di relazione può essere rappresentato come un elenco denominato di nomi di attributi, ad esempio: Studenti (numero del libro di classe, cognome, nome, patronimico, data di nascita). Qui, come nella forma tabellare, i domini degli attributi non sono specificati ma impliciti. Dalla definizione consegue che lo schema di una relazione può anche essere vuoto (S = ∅). È vero, questo è possibile solo in teoria, poiché in pratica il sistema di gestione del database non consentirà mai la creazione di uno schema di relazioni vuoto. Valore tupla denominato sull'attributo (indicato t(a)) è definito per analogia con un attributo come una coppia ordinata costituita da un nome di attributo e da un valore di attributo, ovvero: t(a) = (nome(a) : x), x ∈ dom(a); Vediamo che il valore dell'attributo è preso dal dominio dell'attributo. Nella forma tabulare di una relazione, ogni valore denominato di una tupla su un attributo è una cella di tabella corrispondente:

Qui t(a1), t(a2), t(a3) - valori denominati della tupla t sugli attributi a1E2E3. Gli esempi più semplici di valori di tupla con nome sugli attributi: (Corso: 5), (Punteggio: 5); Qui Course e Score sono rispettivamente i nomi di due attributi e 5 è uno dei loro valori presi dai loro domini. Naturalmente, sebbene questi valori siano uguali in entrambi i casi, sono semanticamente diversi, poiché gli insiemi di questi valori in entrambi i casi differiscono l'uno dall'altro. 4. Tuple. Tipi di tupla Il concetto di tupla nei sistemi di gestione di database può essere intuitivamente trovato già dal punto precedente, quando abbiamo parlato del valore denominato di una tupla su vari attributi. Così, tupla (indicato t, dall'inglese. tupla - "tupla") con schema di relazione S è definito come l'insieme dei valori denominati di questa tupla su tutti gli attributi inclusi in questo schema di relazione S. In altre parole, gli attributi sono presi da ambito di una tupla, def(t), cioè.: t ≡ t(S) = {t(a) | a ∈ def(t) ⊆ S;. È importante che non più di un valore di attributo corrisponda a un nome di attributo. Nella forma tabellare della relazione, una tupla sarà una qualsiasi riga della tabella, ovvero:

qui t1(S) = {t(a1), t(a2), t(a3), t(a4)} e T2(S) = {t(a5), t(a6), t(a7), t(a8)} - tuple. Le tuple nel DBMS differiscono in tipi a seconda del suo dominio di definizione. Le tuple sono chiamate: 1) parziale, se il loro dominio di definizione è incluso o coincide con lo schema della relazione, ovvero def(t) ⊆ S. Questo è un caso comune nella pratica dei database; 2) completare, nel caso in cui il loro dominio di definizione coincida completamente, è uguale allo schema della relazione, ovvero def(t) = S; 3) incompleto, se il dominio di definizione è completamente compreso nello schema delle relazioni, ovvero def(t) ⊂ S; 4) da nessuna parte definito, se il loro dominio di definizione è uguale all'insieme vuoto, cioè def(t) = ∅. Spieghiamo con un esempio. Supponiamo di avere una relazione data dalla tabella seguente.

Lascia qui t1 = {10, 20, 30}, t2 = {10, 20, Nullo}, t3 = {Null, Null, Null}. Allora è facile vedere che la tupla t1 - completo, poiché il suo dominio di definizione è def(t1) = {a, b, c} = S. tupla t2 - incompleto, def(t2) = { a, b} ⊂ S. Infine, la tupla t3 - non definito da nessuna parte, poiché la sua def(t3) = ∅. Va notato che una tupla non definita da nessuna parte è un insieme vuoto, tuttavia associato a uno schema di relazione. A volte viene indicata una tupla non definita da nessuna parte: ∅(S). Come abbiamo già visto nell'esempio precedente, una tale tupla è una riga di tabella composta solo da valori Null. Curiosamente, la comparabile, cioè possibilmente uguali, sono solo tuple con lo stesso schema di relazioni. Pertanto, ad esempio, due tuple non definite da nessuna parte con schemi di relazione diversi non saranno uguali, come ci si potrebbe aspettare. Saranno diversi proprio come i loro modelli di relazione. 5. Relazioni. Tipi di relazione E infine, definiamo la relazione come una sorta di cima della piramide, costituita da tutti i concetti precedenti. Così, отношение (indicato r, dall'inglese. relazione) con schema di relazione S è definito come un insieme necessariamente finito di tuple aventi lo stesso schema di relazione S. Quindi: r ≡ r(S) = {t(S) | t∈r}; Per analogia con gli schemi di relazione, viene chiamato il numero di tuple in una relazione potere di relazione e indicato come cardinalità dell'insieme: |r|. Le relazioni, come le tuple, differiscono nei tipi. Quindi la relazione si chiama: 1) parziale, se è soddisfatta la seguente condizione per una qualsiasi tupla inclusa nella relazione: [def(t) ⊆ S]. Questo è (come con le tuple) il caso generale; 2) completare, nel caso se ∀t ∈ r(S) abbiamo [def(t) = S]; 3) incompleto, se ∃t ∈ r(S) def(t) ⊂ S; 4) da nessuna parte definito, se ∀t ∈ r(S) [def(t) = ∅]. Prestiamo particolare attenzione alle relazioni non definite da nessuna parte. A differenza delle tuple, lavorare con tali relazioni implica un po' di sottigliezza. Il punto è che le relazioni non definite da nessuna parte possono essere di due tipi: possono essere vuote o possono contenere una singola tupla non definita da nessuna parte (tali relazioni sono denotate da {∅(S)}). comparabile (per analogia con le tuple), cioè, possibilmente uguali, sono solo relazioni con lo stesso schema di relazioni. Pertanto, le relazioni con diversi schemi di relazione sono diverse. In forma tabellare, una relazione è il corpo della tabella, a cui corrisponde la riga - l'intestazione delle colonne, cioè letteralmente - l'intera tabella, insieme alla prima riga contenente le intestazioni. Lezione n. 4. Algebra relazionale. Operazioni unarie Algebra relazionale, come puoi immaginare, è un tipo speciale di algebra in cui tutte le operazioni vengono eseguite su modelli di dati relazionali, cioè sulle relazioni. In termini tabulari, una relazione include righe, colonne e una riga, l'intestazione delle colonne. Pertanto, le operazioni unarie naturali sono operazioni di selezione di determinate righe o colonne, nonché di modifica delle intestazioni di colonna e di ridenominazione degli attributi. 1. Operazione di selezione unaria La prima operazione unaria che esamineremo è operazione di recupero - l'operazione di selezionare righe da una tabella che rappresenta una relazione, secondo un principio, ovvero selezionare tuple di righe che soddisfano una determinata condizione o condizioni. Operatore di recupero indicato con σ , condizione di campionamento - P , cioè l'operatore σ è sempre assunto con una certa condizione sulle tuple P, e la condizione P stessa è scritta in funzione dello schema della relazione S. Tenuto conto di tutto ciò, il operazione di recupero sullo schema della relazione S in relazione alla relazione r apparirà così: σ r(S) ≡ σ r = {t(S) |t ∈ r & P t} = {t(S) |t ∈ r & IfNull(P t, False}; Il risultato di questa operazione sarà una nuova relazione con lo stesso schema di relazioni S, costituita da quelle tuple t(S) della relazione-operando originale che soddisfano la condizione di selezione P t. È chiaro che per applicare un qualche tipo di condizione a una tupla, è necessario sostituire i valori degli attributi della tupla al posto dei nomi degli attributi. Per capire meglio come funziona questa operazione, diamo un'occhiata a un esempio. Sia dato il seguente schema di relazioni: S: Sessione (Gradebook No., Cognome, Materia, Voto). Prendiamo la condizione di selezione come segue: P = (Soggetto = 'Informatica' e Valutazione > 3). Dobbiamo estrarre dalla relazione-operando iniziale quelle tuple che contengono informazioni sugli studenti che hanno superato la materia "Informatica" di almeno tre punti. Sia data anche la seguente tupla da questa relazione: t0(S) ∈ r(S): {(numero di registro: 100), (Cognome: 'Ivanov'), (Oggetto: 'Banche dati'), (Punteggio: 5)}; Applicando la nostra condizione di selezione alla tupla t0, noi abbiamo: Pt0 = ('Banca dati' = 'Informatica' e 5 > 3); Su questa particolare tupla, la condizione di selezione non è soddisfatta. In generale, il risultato di questo particolare campione σ<Materia = 'Informatica' e Grado > 3 > Sessione ci sarà una tabella "Session", in cui rimangono righe che soddisfano la condizione di selezione. 2. Operazione di proiezione unaria Un'altra operazione unaria standard che studieremo è l'operazione di proiezione. Operazione di proiezione è l'operazione di selezione delle colonne da una tabella che rappresenta una relazione, secondo alcuni attributi. Vale a dire, la macchina sceglie quegli attributi (cioè, letteralmente quelle colonne) della relazione dell'operando originale che sono stati specificati nella proiezione. operatore di proiezione indicato con [S'] o π . Qui S' è un sottoschema dello schema originale della relazione S, cioè alcune delle sue colonne. Cosa significa questo? Ciò significa che S' ha meno attributi di S, perché in S' sono rimasti solo quegli attributi per i quali è stata soddisfatta la condizione di proiezione. E nella tabella che rappresenta la relazione r(S' ), ci sono tante righe quante sono nella tabella r(S), e ci sono meno colonne, poiché rimangono solo quelle corrispondenti agli attributi rimanenti. Pertanto, l'operatore di proiezione π< S'> applicato alla relazione r(S) risulta in una nuova relazione con un diverso schema di relazione r(S' ), costituito da proiezioni t(S) [S' ] di tuple dell'originale relazione. Come vengono definite queste proiezioni di tupla? proiezione di qualsiasi tupla t(S) della relazione originaria r(S) al sottocircuito S' è determinata dalla seguente formula: t(S) [S'] = {t(a)|a ∈ def(t) ∩ S'}, S' ⊆S. È importante notare che le tuple duplicate sono escluse dal risultato, ovvero non ci saranno righe duplicate nella tabella che rappresentano quella nuova. Tenendo presente tutto quanto sopra, un'operazione di proiezione in termini di sistemi di gestione di database sarebbe simile a questa: π r(S) ≡ π r ≡ r(S) [S'] ≡ r [S' ] = {t(S) [S'] | t ∈ r}; Diamo un'occhiata a un esempio che illustra come funziona l'operazione di recupero. Sia data la relazione "Sessione" e lo schema di questa relazione: S: Sessione (numero d'aula, Cognome, Materia, Voto); Saremo interessati solo a due attributi di questo schema, vale a dire "Gradebook #" e "Cognome" dello studente, quindi il sottoschema S' sarà simile a questo: S': (Numero anagrafica, Cognome). Dobbiamo proiettare la relazione iniziale r(S) sul sottocircuito S'. Quindi, diamo una tupla t0(S) dalla relazione originaria: t0(S) ∈ r(S): {(numero di registro: 100), (Cognome: 'Ivanov'), (Oggetto: 'Banche dati'), (Punteggio: 5)}; Quindi, la proiezione di questa tupla sul dato sottocircuito S' sarà simile a questa: t0(S) S': {(Numero registro: 100), (Cognome: 'Ivanov')}; Se parliamo dell'operazione di proiezione in termini di tabelle, allora la Sessione di proiezione [numero registro, Cognome] della relazione originaria è la tabella Sessione, dalla quale vengono cancellate tutte le colonne, tranne due: numero registro e Cognome. Inoltre, tutte le righe duplicate sono state rimosse. 3. Operazione di ridenominazione unary E l'ultima operazione unaria che esamineremo è operazione di ridenominazione degli attributi. Se parliamo della relazione come di una tabella, allora l'operazione di ridenominazione è necessaria per modificare i nomi di tutte o alcune delle colonne. rinomina operatore si presenta così: ρ<φ>, qui φ - rinominare la funzione. Questa funzione stabilisce una corrispondenza biunivoca tra i nomi degli attributi dello schema S e Ŝ, dove rispettivamente S è lo schema della relazione originale e Ŝ è lo schema della relazione con attributi rinominati. Pertanto, l'operatore ρ<φ> applicato alla relazione r(S) fornisce una nuova relazione con lo schema Ŝ, costituito da tuple della relazione originale con solo attributi rinominati. Scriviamo l'operazione di ridenominazione degli attributi in termini di sistemi di gestione dei database: ρ<φ> r(S) ≡ ρ<φ>r = {ρ<φ> t(S)| t ∈ r}; Ecco un esempio di utilizzo di questa operazione: Consideriamo la relazione Session a noi già familiare, con lo schema: S: Sessione (numero d'aula, Cognome, Materia, Voto); Introduciamo un nuovo schema di relazione Ŝ, con nomi di attributi diversi che vorremmo vedere al posto di quelli esistenti: Ŝ : (n. ZK, Cognome, Oggetto, Punteggio); Ad esempio, un cliente del database desiderava vedere altri nomi nella tua relazione pronta all'uso. Per implementare questo ordine, è necessario progettare la seguente funzione di ridenominazione: φ : (n° libretto, Cognome, Materia, Voto) → (N. ZK, Cognome, Materia, Punteggio); In effetti, solo due attributi devono essere rinominati, quindi è legale scrivere la seguente funzione di ridenominazione invece di quella corrente: φ : (numero del libretto, voto) → (n. ZK, punteggio); Inoltre, sia data anche la già familiare tupla appartenente alla relazione Session: t0(S) ∈ r(S): {(numero di registro: 100), (Cognome: 'Ivanov'), (Oggetto: 'Banche dati'), (Punteggio: 5)}; Applicare l'operatore di ridenominazione a questa tupla: ρ<φ>t0(S): {(ZK#: 100), (Cognome: 'Ivanov'), (Oggetto: 'Banche dati'), (Punteggio: 5)}; Quindi, questa è una delle tuple della nostra relazione, i cui attributi sono stati rinominati. In termini tabellari, il rapporto ρ < Numero Registro dei voti, Grado → "No. ZK, Punteggio > Sessione - questa è una nuova tabella ottenuta dalla tabella delle relazioni "Session" rinominando gli attributi specificati. 4. Proprietà delle operazioni unarie Le operazioni unarie, come tutte le altre, hanno determinate proprietà. Consideriamo il più importante di loro. La prima proprietà delle operazioni unarie di selezione, proiezione e ridenominazione è la proprietà che caratterizza il rapporto delle cardinalità delle relazioni. (Ricordiamo che la cardinalità è il numero di tuple nell'una o nell'altra relazione.) È chiaro che qui stiamo considerando, rispettivamente, la relazione iniziale e la relazione ottenuta come risultato dell'applicazione dell'una o dell'altra operazione. Si noti che tutte le proprietà delle operazioni unarie derivano direttamente dalle loro definizioni, quindi possono essere facilmente spiegate e anche, se lo si desidera, dedotte in modo indipendente. Quindi: 1) rapporto di potenza: a) per l'operazione di selezione: | σ r |≤ |r|; b) per l'operazione di proiezione: | r[S'] | ≤ |r|; c) per l'operazione di ridenominazione: | ρ<φ>r | = |r|; In totale, vediamo che per due operatori, cioè per l'operatore di selezione e l'operatore di proiezione, la potenza delle relazioni originali - operandi è maggiore della potenza delle relazioni ottenute da quelle originali applicando le operazioni corrispondenti. Questo perché la selezione che accompagna queste due operazioni di selezione e progetto esclude alcune righe o colonne che non soddisfano le condizioni di selezione. Nel caso in cui tutte le righe o le colonne soddisfino le condizioni, non vi è alcuna diminuzione della potenza (cioè il numero di tuple), quindi la disuguaglianza nelle formule non è rigorosa. Nel caso dell'operazione di ridenominazione, la potenza della relazione non cambia, in quanto cambiando i nomi non sono escluse tuple dalla relazione; 2) proprietà idempotente: a) per l'operazione di campionamento: σ σ r = σ ; b) per l'operazione di proiezione: r [S'] [S'] = r [S']; c) per l'operazione di ridenominazione, nel caso generale, la proprietà di idempotenza non è applicabile. Questa proprietà significa che applicare lo stesso operatore due volte in successione a qualsiasi relazione equivale ad applicarlo una volta. Per l'operazione di ridenominazione degli attributi di relazione, in generale, questa proprietà può essere applicata, ma con riserve e condizioni speciali. La proprietà dell'idempotenza è molto spesso usata per semplificare la forma di un'espressione e portarla a una forma più economica e reale. E l'ultima proprietà che considereremo è la proprietà della monotonia. È interessante notare che in qualsiasi condizione tutti e tre gli operatori sono monotoni; 3) proprietà di monotonia: a) per un'operazione di recupero: r1 ⊆ r2 ⇒σ r1 ⇒ σ r2; b) per l'operazione di proiezione: r1 ⊆ r2 ⇒ r1[S'] ⊆ r2 [S']; c) per l'operazione di ridenominazione: r1 ⊆ r2 ⇒ ρ<φ>r1 ⊆ ρ<φ>r2; Il concetto di monotonia nell'algebra relazionale è simile allo stesso concetto dell'algebra generale ordinaria. Chiariamo: se inizialmente le relazioni r1 e r2 erano collegati tra loro in modo tale che r ⊆ r2, anche dopo aver applicato uno qualsiasi dei tre operatori di selezione, proiezione o ridenominazione, questa relazione verrà preservata. Lezione n. 5. Algebra relazionale. Operazioni binarie 1. Operazioni di unione, intersezione, differenza Qualsiasi operazione ha le proprie regole di applicabilità che devono essere osservate in modo che le espressioni e le azioni non perdano il loro significato. Le operazioni binarie della teoria degli insiemi di unione, intersezione e differenza possono essere applicate solo a due relazioni necessariamente con lo stesso schema di relazioni. Il risultato di tali operazioni binarie saranno relazioni costituite da tuple che soddisfano le condizioni delle operazioni, ma con lo stesso schema di relazioni degli operandi. 1. Il risultato operazioni sindacali due relazioni r1(S) e r2(S) ci sarà una nuova relazione r3(S) costituito da quelle tuple di relazioni r1(S) e r2(S) che appartengono ad almeno una delle relazioni originarie e con lo stesso schema di relazioni. Quindi l'intersezione delle due relazioni è: r3(S) = R1(S) r2(S) = {t(S) | t∈r1 ∪t ∈r2}; Per chiarezza, ecco un esempio in termini di tabelle: Siano date due relazioni: r1(S):

r2(S):

Vediamo che gli schemi della prima e della seconda relazione sono gli stessi, solo che hanno un diverso numero di tuple. L'unione di queste due relazioni sarà la relazione r3(S), che corrisponderà alla seguente tabella: r3(S) = r1(S) r2(S):

Quindi, lo schema della relazione S non è cambiato, è solo aumentato il numero di tuple. 2. Passiamo alla considerazione della prossima operazione binaria - operazioni di intersezione due relazioni. Come sappiamo dalla geometria della scuola, la relazione risultante includerà solo quelle tuple delle relazioni originali che sono presenti simultaneamente in entrambe le relazioni r1(S) e r2(S) (di nuovo, nota lo stesso schema di relazione). L'operazione dell'intersezione di due relazioni sarà simile a questa: r4(S) = R1(S)∩r2(S) = {t(S) | t ∈ r1 & t ∈ r2}; E ancora, considera l'effetto di questa operazione sulle relazioni presentate sotto forma di tabelle: r1(S):

r2(S):

Secondo la definizione dell'operazione per intersezione di relazioni r1(S) e r2(S) ci sarà una nuova relazione r4(S), la cui vista tabella sarebbe simile a questa: r4(S) = R1(S)∩r2(S):

Infatti, se osserviamo le tuple della prima e della seconda relazione iniziale, ce n'è solo una in comune tra loro: {b, 2}. Divenne l'unica tupla della nuova relazione r4(S). 3. Operazione differenziale due relazioni è definita in modo simile alle operazioni precedenti. Le relazioni operandi, come nelle operazioni precedenti, devono avere gli stessi schemi di relazione, quindi la relazione risultante includerà tutte quelle tuple della prima relazione che non sono nella seconda, ovvero: r5(S) = R1(S)\r2(S) = {t(S) | t ∈ r1 & t ∉ r2}; Le già note relazioni r1(S) e r2(S), in una vista tabellare simile a questa: r1(S):

r2(S):

Considereremo entrambi gli operandi nell'operazione di intersezione di due relazioni. Quindi, seguendo questa definizione, la relazione risultante r5(S) sarà simile a questa: r5(S) = R1(S)\r2(S):

Le operazioni binarie considerate sono di base, altre operazioni, più complesse, si basano su di esse. 2. Prodotto cartesiano e operazioni di unione naturale L'operazione di prodotto cartesiano e l'operazione di unione naturale sono operazioni binarie del tipo di prodotto e si basano sull'unione di due operazioni di relazioni che abbiamo discusso in precedenza. Sebbene l'azione dell'operazione sul prodotto cartesiano possa sembrare familiare a molti, inizieremo comunque con l'operazione sul prodotto naturale, poiché è un caso più generale della prima operazione. Quindi, considera l'operazione di unione naturale. Va subito notato che gli operandi di questa azione possono essere relazioni con schemi diversi, in contrasto con le tre operazioni binarie di unione, intersezione e ridenominazione. Se consideriamo due relazioni con schemi di relazioni differenti r1(S1) e r2(S2), poi il loro composto naturale ci sarà una nuova relazione r3(S3), che consisterà solo di quelle tuple di operandi che corrispondono all'intersezione degli schemi di relazione. Di conseguenza, lo schema della nuova relazione sarà più ampio di qualsiasi schema di relazioni di quelli originali, poiché è la loro connessione, "incollaggio". A proposito, si chiamano tuple identiche in due relazioni di operandi, secondo le quali si verifica questo "incollaggio" collegabile. Scriviamo la definizione dell'operazione di natural join nel linguaggio delle formule dei sistemi di gestione di database: r3(S3) = R1(S1)xr2(S2) = {t(S1 ∪S2) | t[S1] ∈ r1 &t(S2) ∈ r2}; Consideriamo un esempio che ben illustra il lavoro di una connessione naturale, il suo "incollaggio". Sia due relazioni r1(S1) e r2(S2), nella forma tabellare di rappresentazione, rispettivamente, uguali: r1(S1):

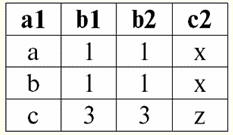

r2(S2):

Vediamo che queste relazioni hanno tuple che coincidono all'intersezione degli schemi S1 e S2 relazioni. Elenchiamoli: 1) tupla {a, 1} della relazione r1(S1) corrisponde alla tupla {1, x} della relazione r2(S2); 2) tupla {b, 1} da r1(S1) corrisponde anche alla tupla {1, x} di r2(S2); 3) la tupla {c, 3} corrisponde alla tupla {3, z}. Quindi, per unione naturale, la nuova relazione r3(S3) si ottiene "incollando" esattamente su queste tuple. Quindi r3(S3) in una vista tabella apparirà così: r3(S3) = R1(S1)xr2(S2):

Risulta per definizione: schema S3 non coincide con lo schema S1, né con lo schema S2, abbiamo "incollato" i due schemi originali intersecando le tuple per ottenere la loro unione naturale. Mostriamo schematicamente come vengono unite le tuple quando si applica l'operazione di unione naturale. Sia la relazione r1 ha una forma condizionale:

E il rapporto r2 - Visualizza:

Quindi la loro connessione naturale sarà simile a questa:

Vediamo che l'"incollaggio" delle relazioni-operandi avviene secondo lo stesso schema che abbiamo dato in precedenza, considerando l'esempio. Operazione Collegamento cartesiano è un caso speciale dell'operazione di unione naturale. Più precisamente, quando si considera l'effetto dell'operazione del prodotto cartesiano sulle relazioni, si stabilisce volutamente che in questo caso si può parlare solo di schemi di relazioni non intersecantisi. Come risultato dell'applicazione di entrambe le operazioni si ottengono relazioni con schemi uguali all'unione di schemi di relazioni di operandi, solo tutte le possibili coppie delle loro tuple cadono nel prodotto cartesiano di due relazioni, poiché gli schemi di operandi non devono in nessun caso intersecarsi. Quindi, sulla base di quanto sopra, scriviamo una formula matematica per l'operazione del prodotto cartesiano: r4(S4) = R1(S1)xr2(S2) = {t(S1 ∪S2) | t[S1] ∈ r1 &t(S2) ∈ r2}, S1 ∩S2= ∅; Ora esaminiamo un esempio per mostrare come apparirà lo schema di relazione risultante quando si applica l'operazione del prodotto cartesiano. Sia due relazioni r1(S1) e r2(S2), che sono presentati in forma tabellare come segue: r1(S1):

r2(S2):

Quindi vediamo che nessuna delle tuple delle relazioni r1(S1) e r2(S2), infatti, non coincide nella loro intersezione. Pertanto, nella relazione risultante r4(S4) tutte le possibili coppie di tuple delle relazioni del primo e del secondo operando cadranno. Ottenere: r4(S4) = R1(S1)xr2(S2):

Abbiamo ottenuto un nuovo schema di relazioni r4(S4) non "incollando" tuple come nel caso precedente, ma enumerando tutte le possibili diverse coppie di tuple che non corrispondono nell'intersezione degli schemi originali. Anche in questo caso, come nel caso dell'unione naturale, diamo un esempio schematico del funzionamento dell'operazione del prodotto cartesiano. Sia r1 impostare come segue:

E il rapporto r2 dato:

Allora il loro prodotto cartesiano può essere schematicamente rappresentato come segue:

È così che si ottiene la relazione risultante applicando l'operazione del prodotto cartesiano. 3. Proprietà delle operazioni binarie Dalle definizioni di cui sopra delle operazioni binarie di unione, intersezione, differenza, prodotto cartesiano e unione naturale, seguono le proprietà. 1. La prima proprietà, come nel caso delle operazioni unarie, illustra rapporto di potenza relazioni: 1) per l'operazione sindacale: |r1 ∪r2| ≤ |r1| + |r2|; 2) per l'operazione di intersezione: |r1 ∩r2 | ≤ minimo(|r1|, |r2|); 3) per l'operazione di differenza: |r1 \r2| ≤ |r1|; 4) per l'operazione di prodotto cartesiano: |r1 xr2| = |r1| |r2|; 5) per l'operazione di unione naturale: |r1 xr2| ≤ |r1| |r2|. Il rapporto delle potenze, come ricordiamo, caratterizza come il numero di tuple nelle relazioni cambia dopo aver applicato l'una o l'altra operazione. Allora cosa vediamo? Potenza associazioni due relazioni r1 e r2 minore della somma delle cardinalità delle relazioni originali degli operandi. Perché sta succedendo? Il fatto è che quando ti unisci, le tuple corrispondenti scompaiono, sovrapponendosi l'una all'altra. Quindi, facendo riferimento all'esempio che abbiamo considerato dopo aver eseguito questa operazione, puoi vedere che nella prima relazione c'erano due tuple, nella seconda - tre, e nella risultante - quattro, cioè meno di cinque (la somma delle cardinalità delle relazioni-operandi). Mediante la tupla corrispondente {b, 2}, queste relazioni sono "incollate insieme". Potenza risultante incroci due relazioni è minore o uguale alla cardinalità minima delle relazioni operando originali. Passiamo alla definizione di questa operazione: solo le tuple che sono presenti in entrambe le relazioni iniziali entrano nella relazione risultante. Ciò significa che la cardinalità della nuova relazione non può superare la cardinalità della relazione-operando il cui numero di tuple è il più piccolo dei due. E la potenza del risultato può essere uguale a questa cardinalità minima, poiché è sempre ammesso il caso quando tutte le tuple di una relazione con cardinalità inferiore coincidono con alcune tuple della seconda relazione-operando. In caso di operazione differenze tutto è abbastanza banale. Infatti, se tutte le tuple presenti anche nella seconda relazione vengono "sottratte" dalla prima relazione-operando, allora il loro numero (e, di conseguenza, la loro potenza) diminuirà. Nel caso in cui non una singola tupla della prima relazione corrisponda a nessuna tupla della seconda relazione, cioè non c'è nulla da "sottrarre", la sua potenza non diminuirà. È interessante notare che se l'operazione prodotto cartesiano la potenza della relazione risultante è esattamente uguale al prodotto delle potenze delle due relazioni operandi. È chiaro che ciò accade perché tutte le possibili coppie di tuple delle relazioni originali sono scritte nel risultato e nulla è escluso. E infine, l'operazione connessione naturale si ottiene una relazione la cui cardinalità è maggiore o uguale al prodotto delle cardinalità delle due relazioni originarie. Anche in questo caso, ciò accade perché le relazioni degli operandi sono "incollate" da tuple corrispondenti e quelle non corrispondenti sono del tutto escluse dal risultato. 2. Proprietà di idempotenza: 1) per l'operazione di unione: r ∪ r = r; 2) per l'operazione di intersezione: r ∩ r = r; 3) per l'operazione differenziale: r \ r ≠ r; 4) per l'operazione di prodotto cartesiano (nel caso generale la proprietà non è applicabile); 5) per l'operazione di natural join: rxr = r. È interessante notare che la proprietà dell'idempotenza non è vera per tutte le operazioni di cui sopra e per l'operazione del prodotto cartesiano non è affatto applicabile. In effetti, se combini, intersechi o colleghi naturalmente qualsiasi relazione con se stessa, non cambierà. Ma se sottrai da una relazione esattamente uguale ad essa, il risultato sarà una relazione vuota. 3. Proprietà commutativa: 1) per l'operazione sindacale: r1 ∪r2 = r2 ∪r1; 2) per l'operazione di intersezione: r∩r = r∩r; 3) per l'operazione di differenza: r1 \r2 ≠r2 \r1; 4) per l'operazione di prodotto cartesiano: r1 xr2 = r2 xr1; 5) per l'operazione di unione naturale: r1 xr2 = r2 xr1. La proprietà della commutatività vale per tutte le operazioni tranne l'operazione di differenza. Questo è facile da capire, perché la loro composizione (tuple) non cambia dalla riorganizzazione delle relazioni in luoghi. E quando si applica l'operazione di differenza, è importante quale delle relazioni dell'operando viene prima, perché dipende da quali tuple di quale relazione verranno prese come riferimento, cioè con quali tuple verranno confrontate altre tuple per l'esclusione. 4. Proprietà associativa: 1) per l'operazione sindacale: (r1 ∪r2)∪r3 = r1 ∪(r2 ∪r3); 2) per l'operazione di intersezione: (r1 ∩r2)∩r3 = r1 ∩(r2 ∩r3); 3) per l'operazione di differenza: (r1 \r2)\r3 ≠r1 \ (R2 \r3); 4) per l'operazione di prodotto cartesiano: (r1 xr2)xr3 = r1 x(r2 xr3); 5) per l'operazione di unione naturale: (r1 xr2)xr3 = r1 x(r2 xr3). E di nuovo vediamo che la proprietà viene eseguita per tutte le operazioni tranne l'operazione di differenza. Ciò si spiega allo stesso modo del caso dell'applicazione della proprietà di commutatività. In generale, le operazioni di unione, intersezione, differenza e unione naturale non si preoccupano dell'ordine in cui si trovano le relazioni degli operandi. Ma quando le relazioni vengono "portate via" l'una dall'altra, l'ordine gioca un ruolo dominante. Sulla base delle proprietà e del ragionamento di cui sopra, si può trarre la seguente conclusione: le ultime tre proprietà, vale a dire la proprietà di idempotenza, commutatività e associatività, sono vere per tutte le operazioni che abbiamo considerato, ad eccezione dell'operazione della differenza di due relazioni , per la quale nessuna delle tre proprietà indicate risultava soddisfatta, e solo in un caso la proprietà è risultata inapplicabile. 4. Opzioni di operazione di connessione Utilizzando come base le operazioni unarie di selezione, proiezione, ridenominazione e operazioni binarie di unione, intersezione, differenza, prodotto cartesiano e join naturale considerate in precedenza (tutte generalmente sono chiamate operazioni di connessione), possiamo introdurre nuove operazioni derivate utilizzando i concetti e le definizioni di cui sopra. Questa attività è chiamata compilazione. unisci le opzioni di operazione. La prima di queste varianti delle operazioni di join è l'operazione connessione interna secondo la condizione di connessione specificata. L'operazione di un inner join, in base a una condizione specifica, è definita come un'operazione derivata dalle operazioni del prodotto cartesiano e della selezione. Scriviamo la definizione della formula di questa operazione: r1(S1) X P r2(S2) = σ (r1 xr2), S1 ∩S2 =∅; Qui P = P<S1 ∪S2> - una condizione imposta all'unione di due schemi delle originarie relazioni-operandi. È a questa condizione che le tuple vengono selezionate dalle relazioni r1 e r2 nella relazione risultante. Si noti che l'operazione di inner join può essere applicata a relazioni con schemi di relazioni differenti. Questi schemi possono essere qualsiasi, ma in nessun caso devono intersecarsi. Vengono chiamate le tuple degli operandi di relazione originali che sono il risultato dell'operazione di inner join tuple unibili. Per illustrare visivamente il funzionamento dell'operazione di inner join, daremo il seguente esempio. Diamo due relazioni r1(S1) e r2(S2) con diversi schemi di relazione: r1(S1):

r2(S2):

La tabella seguente darà il risultato dell'applicazione dell'operazione di inner join alla condizione P = (b1 = b2). r1(S1) X P r2(S2):

Quindi, vediamo che in effetti lo "sticking" delle due tabelle che rappresentano le relazioni è avvenuto proprio in quelle tuple in cui è soddisfatta la condizione dell'operazione di inner join P = (b1 = b2). Ora, in base all'operazione di inner join già introdotta, possiamo introdurre l'operazione join esterno sinistro и unione esterna destra. Spieghiamo. Il risultato dell'operazione left outer join è il risultato della inner join, completata con tuple non unibili della relazione-operando left source. Allo stesso modo, il risultato di un'operazione di join esterno destro è definito come il risultato di un'operazione di inner join aumentata con tuple non unibili dell'operando di relazione di origine destrorso. La domanda su come vengono reintegrate le relazioni risultanti delle operazioni dei giunti esterni sinistro e destro è abbastanza prevedibile. Le tuple di un operando di relazione sono completate sullo schema di un altro operando di relazione Valori nulli. Vale la pena notare che le operazioni di join esterno sinistro e destro introdotte in questo modo sono operazioni derivate dall'operazione di inner join. Per scrivere le formule generali per le operazioni di unione esterna sinistra e destra, eseguiremo alcune costruzioni aggiuntive. Diamo due relazioni r1(S1) e r2(S2) con diversi schemi di relazioni S1 e S2, che non si intersecano. Poiché abbiamo già stabilito che le operazioni di join interno sinistro e destro sono derivati, possiamo ottenere le seguenti formule ausiliarie per determinare l'operazione di join esterno sinistro: 1) r3 (S2 ∪S1) ≔ r1(S1) X Pr2(S2); r 3 (S2 ∪S1) è semplicemente il risultato dell'unione interna delle relazioni r1(S1) e r2(S2). Il left outer join è un'operazione derivata dall'operazione di inner join, motivo per cui iniziamo le nostre costruzioni con esso; 2) r4(S1) ≔ r 3(S2 ∪S1) [S1]; Quindi, con l'aiuto di un'operazione di proiezione unaria, abbiamo selezionato tutte le tuple unibili dell'operando relazione iniziale sinistro r1(S1). Il risultato è designato r4(S1) per facilità d'uso; 3) r5 (S1) ≔ r1(S1)\r4(S1); Qui r1(S1) sono tutte tuple dell'operando di relazione sorgente sinistro e r4(S1) - le sue tuple, solo connesse. Quindi, usando l'operazione binaria della differenza, rispetto a r5(S1) abbiamo ottenuto tutte le tuple non unibili della relazione dell'operando sinistro; 4) r6(S2)≔{∅(S2)}; {∅(s2)} è una nuova relazione con lo schema (S2) contenente solo una tupla e composta da valori Null. Per comodità, abbiamo indicato questo rapporto come r6(S2); 5) r7 (S2 ∪S1) ≔ r5(S1)xr6(S2); Qui abbiamo preso le tuple non connesse della relazione dell'operando sinistro (r5(S1)) e li ha integrati sullo schema del secondo operando di relazione S2 I valori nulli, cioè cartesiani, hanno moltiplicato la relazione costituita da queste stesse tuple non unificabili per la relazione r6(S2) definito al comma quattro; 6) r1(S1)→x P r2(S2) ≔ (r1 x P r2)∪r7 (S2 ∪S1); Questo è join esterno sinistro, ottenuto, come si vede, dall'unione del prodotto cartesiano delle relazioni-operandi originari r1 e r2 e relazioni r7 (S2 ∪ S1) definito al paragrafo XNUMX. Ora abbiamo tutti i calcoli necessari per determinare non solo il funzionamento del join esterno sinistro, ma per analogia e per determinare il funzionamento del join esterno destro. Così: 1) operazione join esterno sinistro in forma rigorosa si presenta così: r1(S1)→x P r2(S2) ≔ (r1 x P r2) ∪ [(r1 \ (R1 x P r2) [S1]) x {∅(S2)}]; 2) operazione unione esterna destra è definito in modo simile all'operazione di join esterno sinistro e ha la forma seguente: r1(S1)→x P r2(S2) ≔ (r1 x P r2) ∪ [(r2 \ (R1 x P r2) [S2]) x {∅(S1)}]; Queste due operazioni derivate hanno solo due proprietà degne di nota. 1. Proprietà di commutatività: 1) per l'operazione di join esterno sinistro: r1(S1)→x P r2(S2) ≠r2(S2)→x P r1(S1); 2) per l'operazione di join esterno destro: r1(S1) ←x P r2(S2) ≠r2(S2) ←x P r1(S1) Quindi, vediamo che la proprietà di commutatività non è soddisfatta per queste operazioni in termini generali, ma le operazioni dei join esterni sinistro e destro sono reciprocamente inverse, vale a dire, è vero quanto segue: 1) per l'operazione di join esterno sinistro: r1(S1)→x P r2(S2) = R2(S2)→x P r1(S1); 2) per l'operazione di join esterno destro: r1(S1) ←x P r2(S2) = R2(S2) ←x Pr1(S1). 2. La proprietà principale delle operazioni di join esterno sinistro e destro è che consentono восстановить la relazione-operando iniziale in base al risultato finale di una particolare operazione di unione, ovvero si eseguono le seguenti operazioni: 1) per l'operazione di join esterno sinistro: r1(S1) = (r1 →x P r2) [S1]; 2) per l'operazione di join esterno destro: r2(S2) = (r1 ←x P r2) [S2]. Quindi, vediamo che il primo operando relazione originale può essere ripristinato dal risultato dell'operazione di join sinistra-destra, e più specificamente, applicando al risultato di questo join (r1 xr2) l'operazione unaria di proiezione sullo schema S1, [S1]. E allo stesso modo, la seconda relazione-operando originale può essere ripristinata applicando il join esterno destro (r1 xr2) l'operazione unaria di proiezione sullo schema della relazione S2. Diamo un esempio per una considerazione più dettagliata del funzionamento delle operazioni dei join esterni sinistro e destro. Introduciamo le già note relazioni r1(S1) e r2(S2) con diversi schemi di relazione: r1(S1):

r2(S2):

Tupla non unificabile dell'operando relazionale sinistro r2(S2) è una tupla {d, 4}. Seguendo la definizione, sono loro che dovrebbero completare il risultato della connessione interna delle due relazioni originali dell'operando. Condizione di unione interna delle relazioni r1(S1) e r2(S2) lasciamo anche lo stesso: P = (b1 = b2). Poi il risultato dell'operazione join esterno sinistro ci sarà la seguente tabella: r1(S1)→x P r2(S2):

Infatti, come possiamo vedere, come risultato dell'impatto dell'operazione di left external join, il risultato dell'operazione di inner join è stato reintegrato con tuple non unibili di sinistra, ovvero, nel nostro caso, la prima relazione- operando. Il riempimento della tupla nello schema del secondo (destra) relazione-operando sorgente, per definizione, è avvenuto con l'aiuto di valori Nulli. E simile al risultato unione esterna destra come prima, la condizione P = (b1 = b2) delle relazioni-operandi originari r1(S1) e r2(S2) è la seguente tabella: r1(S1) ←x P r2(S2):

Infatti, in questo caso, il risultato dell'operazione di inner join dovrebbe essere reintegrato con tuple non unibili di destra, nel nostro caso, la seconda relazione-operando iniziale. Tale tupla, come non è difficile da vedere, nella seconda relazione r2(S2) uno, vale a dire {2, y}. Successivamente, agiamo sulla definizione dell'operazione del join esterno destro, integriamo la tupla del primo operando (sinistro) nello schema del primo operando con valori Null. Infine, diamo un'occhiata alla terza versione delle operazioni di join sopra. Operazione di join esterno completo. Questa operazione può essere considerata non solo come un'operazione derivata da operazioni di inner join, ma anche come un'unione di operazioni di outer join sinistra e destra. Operazione di join esterno completo è definito come il risultato del completamento dello stesso inner join (come nel caso della definizione di outer join sinistro e destro) con tuple non unibili di entrambe le relazioni dell'operando iniziale sinistro e destro. Sulla base di questa definizione, diamo la forma formulativa di questa definizione: r1(S1) ↔x P r2(S2) = (r1 →x P r2) ∪ (r1 ←x P r2); L'operazione di join esterno completo ha anche una proprietà simile a quella delle operazioni di join esterno sinistro e destro. Solo a causa della natura reciproca originale dell'operazione di unione esterna completa (dopotutto era definita come l'unione delle operazioni di unione esterna sinistra e destra), esegue proprietà di commutatività: r1(S1) ↔x P r2(S2)=r2(S2) ↔x P r1(S1); E per completare la considerazione delle opzioni per le operazioni di join, diamo un'occhiata a un esempio che illustra il funzionamento di un'operazione di join esterno completo. Introduciamo due relazioni r1(S1) e r2(S2) e la condizione di unione. lasciare r1(S1)

r2(S2):

E lasciamo che la condizione di connessione delle relazioni r1(S1) e r2(S2) sarà: P = (b1 = b2), come negli esempi precedenti. Quindi il risultato dell'operazione di join esterno completo delle relazioni r1(S1) e r2(S2) dalla condizione P = (b1 = b2) si avrà la seguente tabella: r1(S1) ↔x P r2(S2):

Quindi, vediamo che l'operazione di join esterno completo giustifica chiaramente la sua definizione come unione dei risultati delle operazioni di join esterno sinistro e destro. La relazione risultante dell'operazione di inner join è completata da tuple simultanee non unibili come la sinistra (first, r1(S1)), ea destra (secondo, r2(S2)) della relazione-operando originaria. 5. Operazioni su derivati Quindi, abbiamo considerato varie varianti delle operazioni di join, vale a dire le operazioni di inner join, left, right e full external join, che sono derivati dalle otto operazioni originali dell'algebra relazionale: operazioni unarie di selezione, proiezione, ridenominazione e operazioni binarie di unione, intersezione, differenza, prodotto cartesiano e connessione naturale. Ma anche tra queste operazioni originali ci sono esempi di operazioni derivate. 1. Ad esempio, operazione incroci due rapporti è una derivata dell'operazione della differenza degli stessi due rapporti. Mostriamolo. L'operazione di intersezione può essere espressa dalla seguente formula: r1(S)∩r2(S) = R1 \r1 \r2 oppure, che dà lo stesso risultato: r1(S)∩r2(S) = R2 \r2 \r1; 2. Un altro esempio, la derivata dell'operazione di base dalle otto operazioni originali è l'operazione connessione naturale. Nella sua forma più generale, questa operazione deriva dall'operazione binaria del prodotto cartesiano e dalle operazioni unarie di selezione, proiezione e ridenominazione degli attributi. Tuttavia, a sua volta, l'operazione di inner join è un'operazione derivata della stessa operazione del prodotto cartesiano delle relazioni. Pertanto, per dimostrare che un'operazione di join naturale è un'operazione derivata, si consideri l'esempio seguente. Confrontiamo gli esempi precedenti per le operazioni di unione naturale e interna. Diamo due relazioni r1(S1) e r2(S2) che fungeranno da operandi. Sono uguali: r1(S1):

r2(S2):

Come abbiamo già ricevuto in precedenza, il risultato dell'operazione di join naturale di queste relazioni sarà una tabella della forma seguente: r3(S3) ≔ r1(S1)xr2(S2):

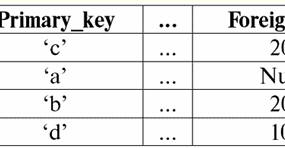

E il risultato dell'unione interna delle stesse relazioni r1(S1) e r2(S2) dalla condizione P = (b1 = b2) si avrà la seguente tabella: r4(S4) ≔ r1(S1) X P r2(S2):